Comprendre les problèmes de concurrence

1. Définition de la concurrence

La concurrence en base de données survient lorsqu’un ou plusieurs utilisateurs ou processus tentent d’accéder ou de modifier les mêmes données en même temps. Elle est particulièrement critique dans les systèmes transactionnels où les opérations doivent être exécutées de manière fiable et cohérente.

2. Types de problèmes de concurrence

- Lecture sale (Dirty Read) : Un utilisateur lit des données qui ont été modifiées mais pas encore validées.

- Lecture non répétable (Non-Repeatable Read) : Une même requête retourne des résultats différents lors de lectures successives dans une même transaction.

- Phantom Read : Une transaction voit apparaître ou disparaître des lignes entre deux lectures.

- Deadlock (blocage mutuel) : Deux ou plusieurs processus se bloquent en attendant des ressources détenues par les autres.

Approches pour gérer les problèmes de concurrence

1. Isolation des transactions

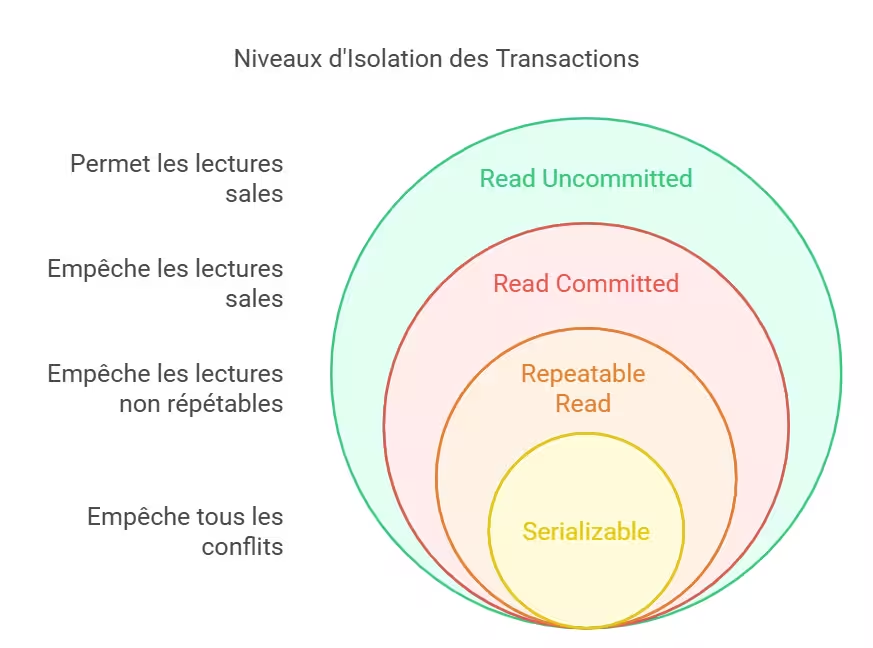

Le concept d’isolation dans les bases de données garantit que les opérations réalisées dans une transaction n’affectent pas les autres transactions. Les niveaux d’isolation définissent à quel point les transactions sont protégées les unes des autres :

- Read Uncommitted : Niveau le plus bas, où les lectures sales sont possibles.

- Read Committed : Empêche les lectures sales.

- Repeatable Read : Empêche les lectures non répétables, mais pas les lectures fantômes.

- Serializable : Niveau le plus élevé, empêchant tous les types de conflits, mais au coût d’une performance réduite.

Exemple d'outil : PostgreSQL

PostgreSQL propose un contrôle d’isolation transactionnelle configurable. Par défaut, il utilise Read Committed, mais peut être configuré pour un niveau Serializable dans les applications critiques.

2. Verrouillage (Locking)

Le verrouillage est une méthode courante pour gérer la concurrence. Il consiste à empêcher les autres transactions d’accéder à des ressources spécifiques pendant qu’elles sont en cours de modification.

- Verrouillage pessimiste : Empêche tout accès concurrent à une ressource jusqu'à ce que l’opération en cours soit terminée.

- Verrouillage optimiste : Permet l'accès concurrent, mais vérifie si les données ont été modifiées avant de valider une transaction.

Exemple d'outil : SQL Server

SQL Server utilise des mécanismes de verrouillage au niveau des lignes, pages ou tables. Par exemple, lors d’une mise à jour critique, il applique un verrou exclusif sur la ressource concernée.

3. Gestion des Deadlocks

Un deadlock se produit lorsque deux ou plusieurs transactions attendent indéfiniment des ressources détenues par l’autre. Les bases de données modernes proposent des solutions intégrées pour gérer ces situations :

- Détection automatique : Les systèmes identifient un deadlock et interrompent une transaction pour libérer les ressources.

- Ordonnancement des transactions : Les transactions sont ordonnées pour minimiser les conflits potentiels.

Exemple d'outil : Oracle Database

Oracle Database utilise des algorithmes sophistiqués pour détecter les deadlocks et libérer les ressources en annulant la transaction ayant le moindre coût.

4. Horodatage (Timestamping)

Cette méthode attribue un horodatage à chaque transaction et utilise cet ordre pour gérer les conflits.

- Les transactions plus anciennes ont la priorité sur les plus récentes.

- Les modifications sont validées ou annulées en fonction de l’horodatage des transactions conflictuelles.

Exemple d'outil : MongoDB

MongoDB, une base de données NoSQL, utilise un contrôle optimiste basé sur les horodatages pour gérer les conflits dans ses modèles distribués.

5. Architecture de gestion des transactions distribuées

Dans les systèmes où les bases de données sont réparties sur plusieurs nœuds, des outils comme les protocoles de consensus (ex. Paxos, Raft) garantissent la cohérence globale :

- Two-Phase Commit (2PC) : Un mécanisme utilisé pour garantir la cohérence entre plusieurs bases.

- Eventual Consistency : Une approche courante dans les bases de données distribuées telles que Cassandra ou Amazon DynamoDB, où les données convergent vers un état cohérent au fil du temps.

Cas concrets de gestion des problèmes de concurrence

1. Système de réservation en ligne

Dans un système de réservation d'hôtel, deux utilisateurs tentent de réserver la dernière chambre disponible en même temps.

- Problème : Les deux utilisateurs accèdent à une version obsolète de la disponibilité de la chambre, causant une double réservation.

- Solution : Utiliser un verrouillage pessimiste pour bloquer la réservation jusqu'à ce que la transaction soit validée.

Exemple d'outil : MySQL avec InnoDB

Le moteur InnoDB de MySQL propose des verrous au niveau des lignes pour gérer ce type de concurrence.

2. Gestion des stocks dans un e-commerce

Un site e-commerce doit gérer l’inventaire des produits en temps réel. Plusieurs clients ajoutent le même produit à leur panier.

- Problème : Les stocks ne sont pas mis à jour immédiatement, entraînant des commandes sur des articles épuisés.

- Solution : Utiliser un verrouillage optimiste ou un mécanisme d’isolation Repeatable Read pour synchroniser les opérations de mise à jour.

Exemple d'outil : Redis

Redis, souvent utilisé pour gérer les sessions et les files d’attente, permet des verrous distribués via son mécanisme Redlock pour garantir la cohérence des stocks.

3. Gestion documentaire dans un système collaboratif

Plusieurs utilisateurs modifient simultanément un document partagé, risquant de provoquer des conflits de version.

- Problème : Les modifications concurrentes peuvent écraser les mises à jour des autres utilisateurs.

- Solution : Utiliser un contrôle de version basé sur des horodatages ou un verrouillage optimiste.

Exemple d'outil : Google Docs

Google Docs utilise des algorithmes de fusion en temps réel pour permettre des modifications concurrentes tout en maintenant une version cohérente des documents.

Outils pour surveiller et résoudre les problèmes de concurrence

1. Database Performance Analyzer (SolarWinds)

Un outil permettant de surveiller les performances des bases de données, y compris les blocages et les conflits de concurrence.

2. Apache Kafka

Utilisé dans les systèmes de streaming pour gérer les transactions concurrentes grâce à un contrôle précis de l’ordre des messages.

3. Elasticsearch

Utilise un modèle de cohérence optimiste pour gérer les modifications concurrentes dans ses index.

Conclusion

La gestion des problèmes de concurrence d’accès à une base de données est cruciale pour garantir la fiabilité, la cohérence et la performance des systèmes informatiques modernes. Les mécanismes tels que les niveaux d’isolation, le verrouillage, les horodatages ou les protocoles de consensus offrent des solutions adaptées à différents cas d’usage.

Cependant, chaque approche a ses limites et son coût. Il est essentiel de choisir les outils et les stratégies en fonction des besoins spécifiques de l’application et de la charge de travail. Avec une gestion proactive et les bons outils, il est possible de minimiser les impacts des problèmes de concurrence et d’assurer une expérience utilisateur fluide.